sábado, 28 de fevereiro de 2009

quinta-feira, 26 de fevereiro de 2009

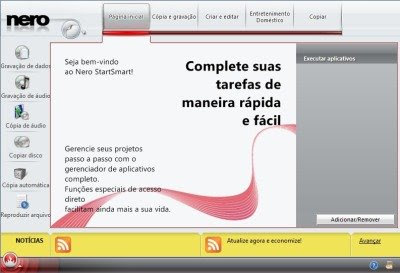

Como Usar Nero 9

Após essa breve apresentação do programa, vamos mantér o foco no objetivo inicial: como fazer para gravar um CD de música ou até mesmo um DVD?

Gravar CD de Áudio

Clique no item Gravação de Áudio, à esquerda do StartSmart. Certifique-se de ter inserido um CD virgem em seu computador.

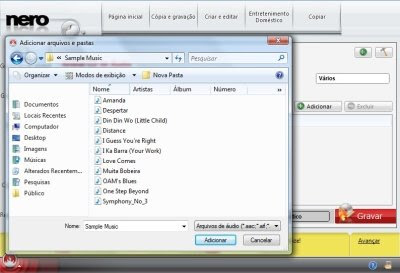

Dê o título que preferir ao seu CD. Também é possível nomear o Artista.

Clique em Adicionar e localize as músicas desejadas. Você pode adicionar a pasta inteira de uma vez, desde que haja somente arquivos em formato de áudio compatíveis com o Nero.

Abaixo da lista de canções, há uma régua de tempo que lhe indica quantos minutos de som foram colocados:

Você pode alterar algumas configurações como a velocidade de gravação clicando sobre o

martelinho no canto superior direito. O padrão está definido como Automático, e o mais recomendável é mantê-lo.

martelinho no canto superior direito. O padrão está definido como Automático, e o mais recomendável é mantê-lo.Agora é só clicar em Gravar, esperar a operação concluir e retirar seu CD. E assim está pronto!

terça-feira, 24 de fevereiro de 2009

Mouse para canhotos

domingo, 22 de fevereiro de 2009

O que é Phishing?

Na área da informática, o termo phishing (oriundo do inglês fishing, ou seja, pescaria) se refere a uma forma de captação de dados de forma fraudulenta. Estes dados podem ser números de cartão de créditos e de contas bancárias, senhas, contas na internet e etc. Phishing consiste, basicamente, no ato de uma pessoa se fazer passar por outra pessoa ou por uma empresa, solicitando informações confidenciais.

Na área da informática, o termo phishing (oriundo do inglês fishing, ou seja, pescaria) se refere a uma forma de captação de dados de forma fraudulenta. Estes dados podem ser números de cartão de créditos e de contas bancárias, senhas, contas na internet e etc. Phishing consiste, basicamente, no ato de uma pessoa se fazer passar por outra pessoa ou por uma empresa, solicitando informações confidenciais.Isto pode acontecer através de e-mails, mensageiros instantâneos e até sites de relacionamento, que têm se tornado muito comum e um forte alvo de phishing. É importante tomar certos cuidados, como por exemplo sempre verificar a fonte dos e-mails e mensagens recebidas e também evitar acessar determinados sites que possam ter este tipo de conteúdo.

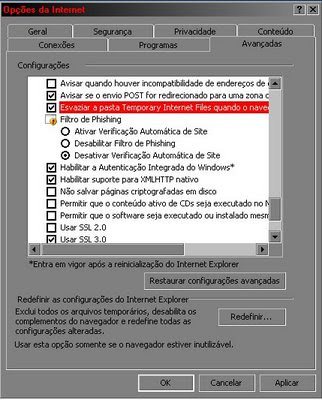

Alguns programas e complementos para navegadores possuem uma função “anti-phishing” e lhe ajudarão a navegar de forma segura.

Dentre eles podem ser citados o PishGuard for Firefox e o PhishGuard for Internet Explorer, que tornarão sua navegação mais segura através dos dois navegadores mais utilizados do muito.

sexta-feira, 20 de fevereiro de 2009

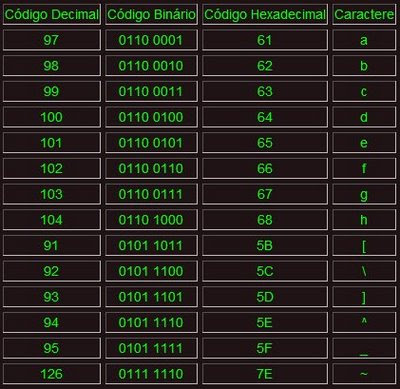

O que é Código ASCII

ASCII é uma sigla para “American Standard Code for Information Interchange” (Código Padrão Norte-americado para Intercâmbio de Informações). Esse código foi proposto por Robert W. Bemer, visando padronizar os códigos para caracteres alfa-numéricos (letras, sinais, números e acentos). Assim seria possível que computadores de diferentes fabricantes conseguissem entender os códigos.

O ASCII é um código numérico que representa os caracteres, usando uma escala decimal de 0 a 127. Esses números decimais são então convertidos pelo computador para binários e ele processa o comando. Sendo assim, cada uma das letras que você digitar vai corresponder a um desses códigos.

Alguns dos caracteres não podem ser impressos (de código 0 a 31), pois eram na verdade comandos para computadores antigos.

Para entender melhor, veja um trecho de uma tabela ASCII:

quarta-feira, 18 de fevereiro de 2009

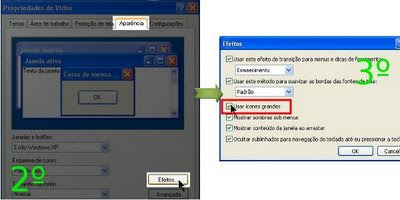

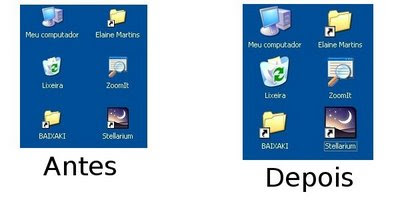

Como alterar o tamanho dos ícones no Windows XP

Com a nova moda dos mini notebooks, enxergar um ícone na Área de Trabalho do computador pode ser uma tarefa nem tão simples quanto parece. Mas em alguns sistemas operacionais, como o Windows XP, é possível deixar os ícones do computador maiores, facilitando a visualização desses.

Realizar esta mudança é muito simples, e qualquer usuário pode fazê-la sem medo.

Passo-a-passo

1º) Clicando com o botão direito do mouse na Área de Trabalho, acesse a opção “Propriedades”.

2º) Na janela de opções que abrir, abra a aba “Aparência” e clique no botão “Efeitos...”.

3º) Procure pela opção “Usar ícones grandes” e a ative, clicando na caixinha branca presente ao lado desta.

4º) Agora é só clicar em “Ok” e, na janela de propriedades, clicar em “Aplicar”.

segunda-feira, 16 de fevereiro de 2009

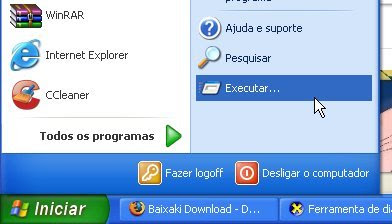

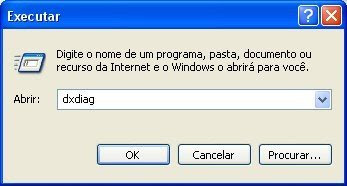

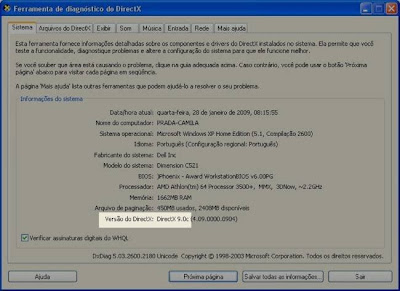

Descubra qual a sua versão do DirectX

Embora vários programas multimídia também exijam este recurso, a sua principal aplicação atualmente é para os games. O DirectX é um conjunto dos controladores essenciais da Microsoft, necessários para produzir e executar efeitos audiovisuais no seu computador. Acontece que existem diversas versões diferentes do DirectX e cada programa exige uma versão mínima para funcionar. Ao invés de ter que instalar várias vezes o mesmo software, descubra de uma maneira rápida e simples qual versão está instalada em sua máquina.

Utilizando o Windows XP ou ainda o menu clássico do Windows Vista o usuário seleciona a opção “Executar” dentro do menu iniciar.

Outra maneira de acessar esta mesma opção é segurar a tecla da bandeirinha do Windows do seu teclado e pressionar a tecla R. Dentro da janela que foi aberta digite dxdiag no espaço indicado e selecione “OK”. A seguir pode surgir uma janela perguntando se você deseja executar a ação, confirme para prosseguir.

Após alguns instantes será exibida uma janela com diversas informações do seu computador e, entre elas, a versão instalada do DirectX, assim como na figura abaixo.

sábado, 14 de fevereiro de 2009

LeechGet 2009

Enquanto estiver com o LeechGet em execução, a cada clique seu em um download, o programa automaticamente capturará o arquivo e colocará na lista de downloads, já começando a baixá-lo. Para ligar ou desligar o monitoramento de cliques do navegador, basta clicar na seta para baixo que fica ao lado do primeiro botão da barra de tarefas. A imagem abaixo ilustra o menu que aparecerá.

Um quadrado azul aparece junto ao ícone da opção “Capturar cliques IExplorer”, caso ela esteja ativada. Se você preferir adicionar os downloads manualmente à lista, desmarque esse item.

Se quiser, você também pode fazer com que o LeechGet monitore a área de transferência, marcando o item acima da opção de capturar cliques do Internet Explorer. O nome do item é “Monitorar Clipboard” e, deixando-o ativado, sempre que você copiar um link, o LeechGet automaticamente abrirá a tela de inclusão de download. A imagem abaixo apareceu depois de copiarmos o link de download do próprio LeechGet.

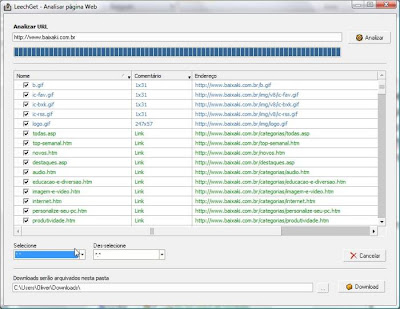

Download de sites completos

Existem ocasiões em que você precisa fazer o download de uma imagem ou componente presente em uma página web, mas não consegue encontrar o endereço, ou o site simplesmente bloqueia a opção de salvar o arquivo utilizando o botão direito do mouse. Com o LeechGet, você pode fazer uma análise completa de tudo que está contido em um endereço e selecionar o que deseja baixar.

Clique no segundo botão da barra de tarefas do programa, para acessar o recurso “Analisar a página Web”. Caso você tenha alguma URL copiada, a janela que aparecerá já terá o endereço preenchido com o conteúdo da área de transferência. Clique no botão “Analizar”. Depois de alguns segundos, o LeechGet exibirá todos os arquivos associados ao endereço que você preencheu. Fizemos o teste deste recurso com o site do próprio programa e, curiosamente, nenhum objeto foi encontrado.

A imagem acima mostra o resultado da análise, contendo os nomes dos arquivos, as dimensões (no caso de imagens) e o endereço completo onde o item está salvo. O campo “Selecione” permite que você defina automaticamente o tipo de arquivo que deseja baixar. A primeira opção fará com que todos os objetos sejam selecionados. O campo “Des-selecione” executa a ação contrária, ou seja, ela exclui da sua seleção o tipo de arquivo marcado no campo.

Automatização

O LeechGet pode ser configurado para fechar sozinho quando terminar todos os downloads da lista. Para ativar essa funcionalidade, clique no botão “Desligar quando terminado”.

Se você costuma fazer downloads à noite, é interessante ativar a opção de desligamento do computador, para economizar energia e evitar problema. O LeechGet desligará o seu PC quando terminar de baixar todos os itens da lista, se você ativar a opção “Encerrar o PC quando terminar os downloads”.

Por fim, é possível agendar o download para um horário que você não esteja mais utilizando o PC. Ligue o agendamento clicando no botão com a imagem de um relógio (“Programar a lista de espera”).

Você viu acima os principais recursos do programa e seu funcionamento. Há ainda um painel de configurações avançadas, disponível no menu “Extras” > “Opções”. Lá, você poderá deixar a execução do LeechGet mais personalizada. Porém, o programa funcionará satisfatoriamente sem que você mude nada nessa janela.

quinta-feira, 12 de fevereiro de 2009

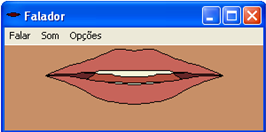

Falador 1.0

A simplicidade existente ao se usar o Falador impressiona. Basta copiar o texto desejado para a área de transferência (seleciona-se o texto, clica-se com o botão direito e escolhe-se “copiar”), abrir o programa, clicar em “Falar” e escolher “Da Área de Transferência”. Pronto, é só escutar.

Entender a fala do Falador é fácil, mas percebe-se nitidamente que não há fluência na reprodução do texto. Mesmo que a velocidade de leitura seja colocada no máximo, a reprodução continua parecendo a de alguém sem experiência de leitura.

Pequeno guia de uso

Em “Falar” há quatro opções, sendo a última (Saída) responsável por fechar o programa. “Introdução” lhe dá boas vindas, “Do Texto...” permite que um texto seja digitado (e lido depois), “Da Área de Transferência” fala aquilo contido na Área de Transferência.

Em “Som” há três opções:

“Parar”: pára-se de falar o texto, em absoluto;

“Pausa”: pausa o texto, podendo sua execução ser continuada depois e;

“Terminar”: termina de falar, no caso de a fala ter sido pausada.

Em “Opções” indo em “Configuração...” é possível modificar a voz feminina (Adult Female #1 Brazilian Portuguese (L&H)), definida como padrão, para uma masculina (Adult Male #1 Brazilian Portuguese (L&H)).

Pode-se ainda definir o quão grave a voz será e ainda a velocidade de fala, já em “Ajustando a boca...” definem-se coisas como posição e tamanho dos lábios, dentes e língua.

terça-feira, 10 de fevereiro de 2009

O que é Script?

Se você possui um blog ou uma página na Internet já deve ter procurado formas de incrementá-los de tornar mais atrativo. Você também já deve ter deixado mensagens animadas ou imagens na página de recados do Orkut de alguém. Sem perceber, você estava mexendo com scripts.

Em informática, o termo script é utilizado para designar uma seqüência de comando e tarefas a serem executadas. Os scripts do Orkut, por exemplo, são scripts de formatação, pois os códigos são usados para formatar mensagens, aplicar efeitos especiais.

A maioria dos efeitos criados em páginas web e blogs, como alterar a cor do cursor do mouse, da barra de rolagem, etc., são feitos através de scripts.

Existem ainda os scripts shell, os quais possuem uma seqüência de comando do DOS que são executados quando solicitados. Este tipo de script é mais usado por técnicos de informática ou pessoas que trabalham muito no prompt de comando do Windows (a famosa tela preta).

Atenção, pode ser perigoso

Como visto, scripts são seqüências de comandos a serem executados, por isso podem ser perigosos. Algumas páginas na Internet possuem scripts que conseguem burlar a segurança dos navegadores e instalar vírus e outras pragas em seu computador.

Por esta razão, hoje os navegadores bloqueiam a qualquer script que não esteja autorizado pelo usuário a ser executado. Mesmo com este bloqueio dos navegadores, o uso de um bom antivírus é indispensável para proteger seu computador.

domingo, 8 de fevereiro de 2009

Saiba qual versão do Windows você usa

Para saber rapidinho qual versão que seu computador possui, clique em Iniciar --> Executar. Na caixa, digite winver, e clique OK. A janela exibida mostrará qual versão do windows seu computador está usando

sábado, 7 de fevereiro de 2009

Wallpapers no Blogg Info???

Wallpapers

Confira essa e outras imagens...

Obrigado

sexta-feira, 6 de fevereiro de 2009

Esvazie os arquivos temporários da internet automaticamente

quarta-feira, 4 de fevereiro de 2009

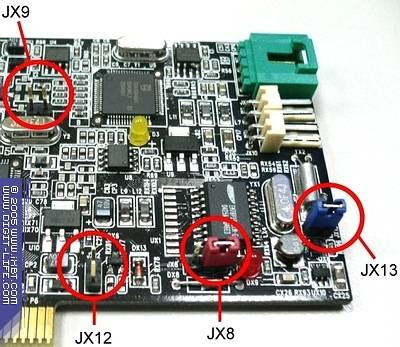

O que são jumpers?

As placas e demais componentes presente em um computador possuem centenas de circuitos, soldas, parafusos e peças pequenas que muitas vezes nem notamos, mas sem as quais o computador não funcionaria corretamente.

Os jumpers são um exemplo destas pecinhas minúsculas, mas necessárias. Um jumper é uma peça plástica que contém um pequeno filamento de metal responsável pela condução de eletricidade. De acordo com a disposição destas peças nos chamados pinos, o fluxo de eletricidade é desviado, ativando configurações distintas.

Este é o tipo de configuração que ocorre por meio físico, e não utilizando um software como é o mais comum.

Em computadores mais antigos, as voltagem e velocidade da CPU eram totalmente configuradas por meio de jumpers. Caso algum pino fosse configurado de maneira errada, as placas queimavam ou o computador ficava muito lento.

Ainda existem placas com Jumpers?

Ainda é possível encontrar alguns jumpers em placas-mãe e algumas placas de vídeo. Na placa-mãe, o controle da bateria interna, utilizada para manter data, horário e configurações em funcionamento, ainda é feito por jumper. Assim também acontece com algumas opções de voltagem, clock e placas de vídeo, que ainda mantém sua configuração por meio destas pequenas peças.

Além das placas, os HDs, também possuem jumpers, os quais permitem configurar o disco como principal (master) ou secundário (slave) em um computador. Por essa razão é possível ter mais de um HD conectado na máquina, pois o sistema reconhece um disco como padrão (que deve ser o que possui o sistema operacional instalado) e os demais como secundários através da posição dos jumpers.

Todo cuidado é pouco

Quando o assunto é configuração física de algum componente, é preciso ter muito cuidado. Qualquer erro que seja cometido pode prejudicar o desempenho do computador ou até mesmo danificar o componente. Nada impede que você abra o gabinete (com o computador desligado) para observar e identificar as peças, mas só altere alguma coisa se souber exatamente o que está fazendo. Na dúvida, é melhor não arriscar!

segunda-feira, 2 de fevereiro de 2009

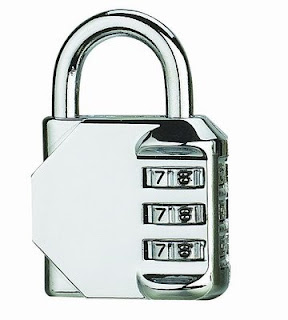

O que é Criptografia?

Desde a antigüidade o homem teve grande interesse em enviar mensagens protegidas por códigos. São inúmeros os relatos de criptografia entre os egípcios, gregos e romanos em técnicas tanto inteligentes quanto criativas que preveniam que a informação caísse em mãos erradas. Os tempos são outros, mas o problema é o mesmo, o envio de mensagens força a tecnologia a utilizar meios de codificar o conteúdo a fim de aumentar a segurança dos usuários. Descubra agora no que se baseia a criptografia na computação.

Desde a antigüidade o homem teve grande interesse em enviar mensagens protegidas por códigos. São inúmeros os relatos de criptografia entre os egípcios, gregos e romanos em técnicas tanto inteligentes quanto criativas que preveniam que a informação caísse em mãos erradas. Os tempos são outros, mas o problema é o mesmo, o envio de mensagens força a tecnologia a utilizar meios de codificar o conteúdo a fim de aumentar a segurança dos usuários. Descubra agora no que se baseia a criptografia na computação.A Chave do Problema